2025년 Favrr 강도 사건

사이버 스릴러에 걸맞은 반전으로, 블록체인 개발자로 가장한 그룹이 2025년 6월 팬 토큰 마켓플레이스 Favrr에서 680,000달러 규모의 강도 사건을 저질렀지만, 자신의 장치 중 하나가 카운터 해킹을 당하면서 가면이 드러났습니다.

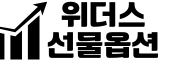

사실은 놀랍게도 6명의 북한 요원이 최소 31개의 가짜 신분을 가지고 있었다. 그들은 위조된 정부 신분증, 전화번호, 위조된 LinkedIn 및 Upwork 프로필을 가지고 있었습니다. 일부는 암호화폐 산업에 침투하기 위해 Polygon Labs, OpenSea 및 Chainlink의 인재로 가장하기도 했습니다.

디지털 이동 경로(스크린샷, Google 드라이브 내보내기, Chrome 프로필)는 그들이 침투를 얼마나 꼼꼼하게 조율했는지 보여주었습니다.

암호화폐 조사관 ZachXBT는 이들의 활동을 온체인에서 추적하여 하나의 지갑 주소를 Favrr 익스플로잇에 연결하고 이것이 단순한 피싱 계획이 아니라 조직적인 개발자 수준의 침투임을 확인했습니다.

알고 계셨나요? 북한과 연계된 해커들은 2024년에 약 13억 4천만 달러의 암호화폐를 훔쳤으며, 이는 전 세계 도난 사건의 60%를 차지합니다. 공격은 전년도의 두 배인 47건에 걸쳐 발생했습니다.

해킹이 발견된 방법

Favrr 침해는 사이버 운명의 반전을 통해 밝혀졌는데, 북한 운영자 중 한 명이 카운드 해킹을 당했습니다.

익명의 소식통이 그들의 장치 중 하나에 액세스하여 스크린샷, Google 드라이브 내보내기, 해커가 계획을 어떻게 조정했는지 매핑한 Chrome 프로필 등 수많은 내부 아티팩트를 공개했습니다

이 파일들은 6명의 요원이 최소 31개의 가짜 신분을 운영한다는 놀라운 그림을 그렸습니다.

비용과 마감일을 추적하는 스프레드시트부터 영어 속임수를 용이하게 하는 Google 번역, 은밀한 액세스를 위한 대여 컴퓨터, VPN 및 AnyDesk에 이르기까지 그들의 운영 플레이북이 자세히 공개되었습니다.

그런 다음 암호화폐 탐정 ZachXBT는 도난당한 자금을 온체인으로 추적하여 2025년 6월 $680,000 Favrr 익스플로잇과 “밀접하게 연관된” 지갑 주소를 발견했습니다.

이러한 폭로는 이것이 합법적인 개발자로 가장한 숙련된 행위자들의 심층적으로 조직된 침투였으며 모두 취약한 장치에 의해 노출되었음을 확인시켜 줍니다.

가짜 개발자 계획

카운터 해킹은 단순한 사용자 이름을 훨씬 뛰어넘는 조작된 페르소나의 무기고를 드러냈습니다.

그들은 정부 발급 신분증, 전화번호를 획득하고 LinkedIn 및 Upwork 계정도 구입하여 숙련된 블록체인 개발자임을 설득력 있게 소개할 수 있었습니다.

일부는 유명 기업의 직원을 사칭하여 Polygon Labs의 풀스택 엔지니어로 인터뷰하고 OpenSea 및 Chainlink에 대한 경험을 자랑하기도 했습니다.

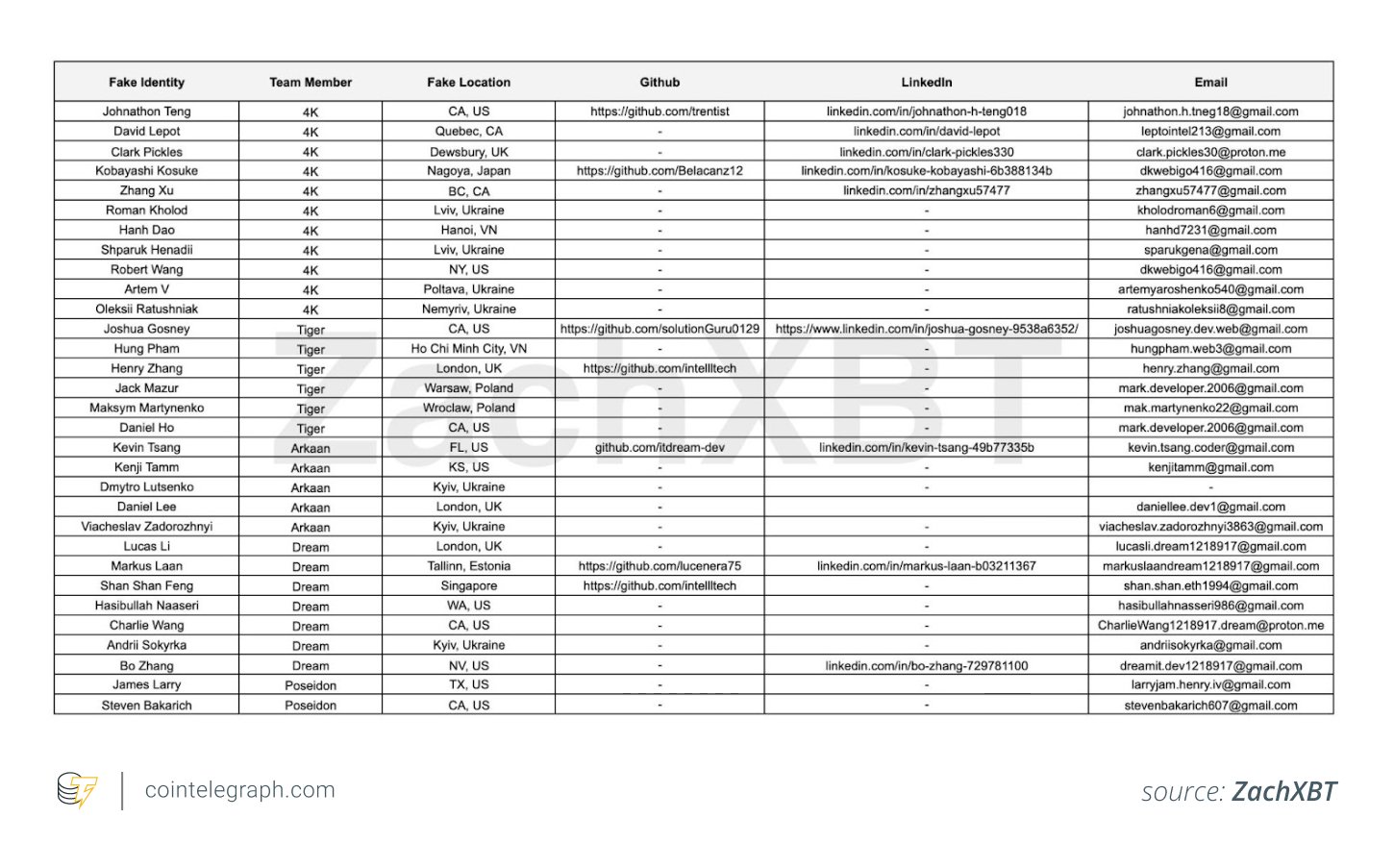

이 그룹은 미리 작성된 인터뷰 대본을 유지하여 각 가짜 신원에 맞는 대본 답변을 다듬었습니다.

궁극적으로 이러한 계층화된 환상을 통해 그들은 개발자 역할을 맡고 민감한 시스템과 지갑에 액세스하여 전문적으로 제작된 아바타 뒤에 숨어 내부에서 행동할 수 있었습니다.

이것은 심층적이고 정체성에 기반한 침투였습니다.

그들이 사용한 도구와 전술

이곳에서 북한의 해킹의 독창성은 일상적인 도구를 사용하여 세심하게 조직된 속임수에 있었습니다.

6명의 요원 간의 조정은 Google 드라이브 내보내기, Chrome 프로필, 작업, 일정 및 예산을 매핑하는 공유 스프레드시트를 통해 처리되었으며, 모두 영어로 꼼꼼하게 로그인되고 Google 번역으로 한국어와 영어 간에 매끄럽게 처리되었습니다.

침투를 정확하게 실행하기 위해 팀은 AnyDesk 원격 액세스 및 VPN에 의존하여 실제 위치를 마스킹하는 동시에 순진한 고용주에게 합법적인 개발자로 보이게 했습니다. 어떤 경우에는 출처를 더욱 난독화하기 위해 컴퓨터를 빌리기도 했습니다.

유출된 재무 문서에 따르면 그들의 운영에는 막대한 예산이 투입된 것으로 나타났습니다. 2025년 5월, 이 그룹은 VPN 구독, 임대 하드웨어, 다중 ID 유지에 필요한 인프라 등 운영 비용으로 1,489.80달러를 지출했습니다.

전문적인 협업이라는 가장 뒤에는 실제 운영 비용과 기술 덮개를 바탕으로 심층적인 침입을 지원하는 기업과 유사한 프로젝트 관리 시스템인 세심하게 설계된 환상이 있었습니다.

알고 계셨나요? 북한의 가장 진보된 사이버 부서인 121국에는 북한 정권의 최고 기술 인재들이 근무하고 있습니다다년간의 집중적인 교육 과정을 거쳐 엘리트 대학에서 선발되었습니다.

원격 작업 침투

Favrr 강도 사건의 배후에 있는 북한 그룹은 겉보기에 합법적인 입사 지원서를 사용했습니다(놀랍게도 스팸이나 피싱 대신).

Upwork, LinkedIn 및 기타 프리랜서 플랫폼을 통해 운영되어 블록체인 개발자 역할을 확보했습니다. 맞춤형 이력서와 면접 준비 스크립트를 갖춘 세련된 페르소나를 통해 그들은 원격 고용을 가장하여 고객 시스템과 지갑에 액세스할 수 있었습니다. 침투가 너무나 사실적이어서 일부 면접관들은 아마도 뭔가 잘못되었다고 의심하지 않았을 것이다.

이 전술은 더 큰 것을 대표합니다. 조사 결과 북한의 IT 요원들이 원격 직책을 확보하여 일상적으로 조직에 침투한다는 더 광범위하고 확립된 패턴이 드러났다. 이러한 침투자는 딥페이크 도구와 AI로 강화된 이력서를 사용하여 신원 조회 및 참조 조사를 통과하여 악의적인 활동의 길을 닦는 동시에 서비스를 제공합니다.

본질적으로 사이버 스파이 위협은 멀웨어에만 국한되지 않습니다. 이 이벤트는 원격 작업 인프라를 통해 신뢰할 수 있는 액세스에도 포함되어 있음을 보여줍니다.

알고 계셨나요? 2024년까지 북한은 전 세계에 약 8,400명의 사이버 요원을 배치하여 원격 근무자로 가장하여 기업에 침투하여 불법 수익을 창출하고 특히 북한 정권의 무기 프로그램에 자금을 투입했습니다.

더 넓은 맥락 및 국가 지원 운영

2025년 2월, 북한의 라자루스 그룹(TraderTraitor라는 가명으로 운영됨)은 일상적인 지갑 이체 중에 바이비트 거래소에서 약 15억 달러의 이더리움을 훔치는 등 현재까지 가장 큰 암호화폐 강도 사건을 저질렀습니다.

미국 연방수사국(FBI)은 이번 해킹을 확인하고 암호화폐 업계에 의심스러운 주소를 차단하라고 경고했으며, 이번 공격은 핵 및 미사일 프로그램을 포함한 북한 정권 자금 조달을 위한 광범위한 사이버 범죄 전략의 일환이라고 지적했습니다.

대규모 직접 절도 외에도 북한은 더 은밀한 수단을 활용했다. 사일런트 푸시를 포함한 사이버 보안 연구원들은 라자루스 계열사가 미국 쉘 회사인 블록노바스와 소프트글라이드를 설립하여 가짜 채용 제안을 통해 순진한 암호화폐 개발자에게 멀웨어를 배포했다는 사실을 발견했습니다.

이러한 캠페인은 BeaverTail, InvisibleFerret 및 OtterCookie와 같은 변종으로 대상을 감염시켜 원격 액세스 권한을 부여하고 자격 증명 도용을 가능하게 했습니다.

이러한 기술은 뻔뻔한 거래소 수준의 공격과 은밀한 내부자 침투라는 이중 위협을 드러냅니다. 가장 중요한 목표는 제재의 감시 아래 불법 수익을 창출하는 것입니다.

이러한 사이버 범죄 작전은 북한의 무기 프로그램에 자금을 조달하고 북한 정권의 외화 생명선을 유지하는 데 핵심적이라는 점을 기억할 가치가 있다.